Izraelski Pegasus to nie jedyny system szpiegujący używany przez polskie służby specjalne, skupione jednak nie na terrorystach, lecz na opozycjonistach. W 2016 r. o swobodnym dostępie do jednego z nich, otrzymanego od amerykańskiego wywiadu, mówiła mi osoba kilkukrotnie bezskutecznie werbująca mnie na informatora ministra-koordynatora służb specjalnych.

Pegasus to narzędzie typowo operacyjne, nie procesowe. Oprogramowanie umożliwia nie tylko podsłuch i odczyt danych, ale również ich edycję i dopisywanie, co oznacza, że sąd nie jest w stanie określić, czy np. informacje o przestępstwie zostały przez niego wykryte, czy stworzone. Zgodnie z zapewnieniami producenta (NSO Group) jeden system może inwigilować jednocześnie do 200 celów. Polska wykupiła 40 licencji, co oznacza jednoczesną kontrolę do 8000 celów. Jak donosił "The New York Times", kwestia zakupu Pegasusa miała być omawiana 21 listopada 2016 r. podczas wspólnej kolacji ówczesnych premierów Polski i Izraela - Beaty Szydło i Benjamina Netanjahu.

"Amerykański" Pegasus dla polskich służb

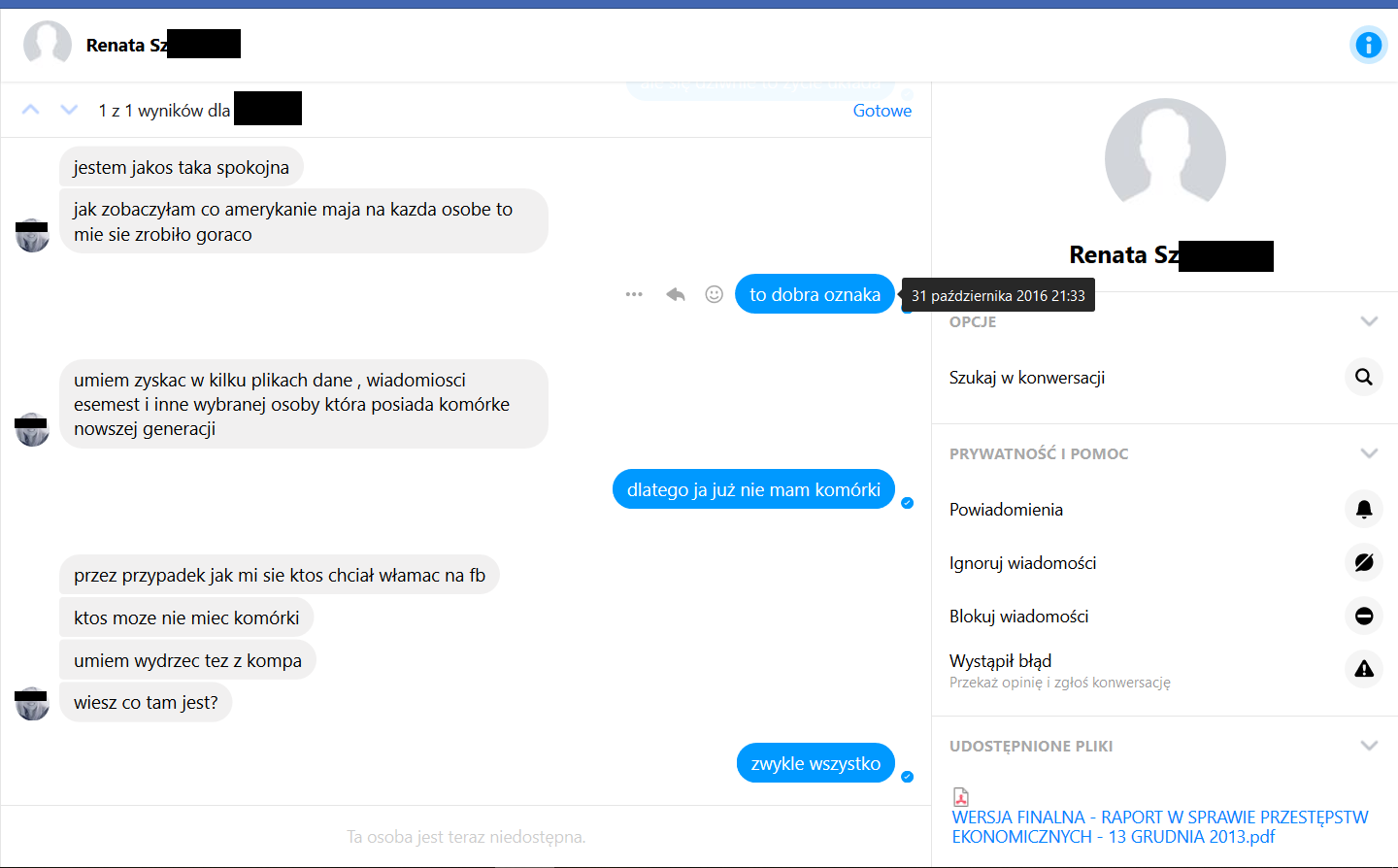

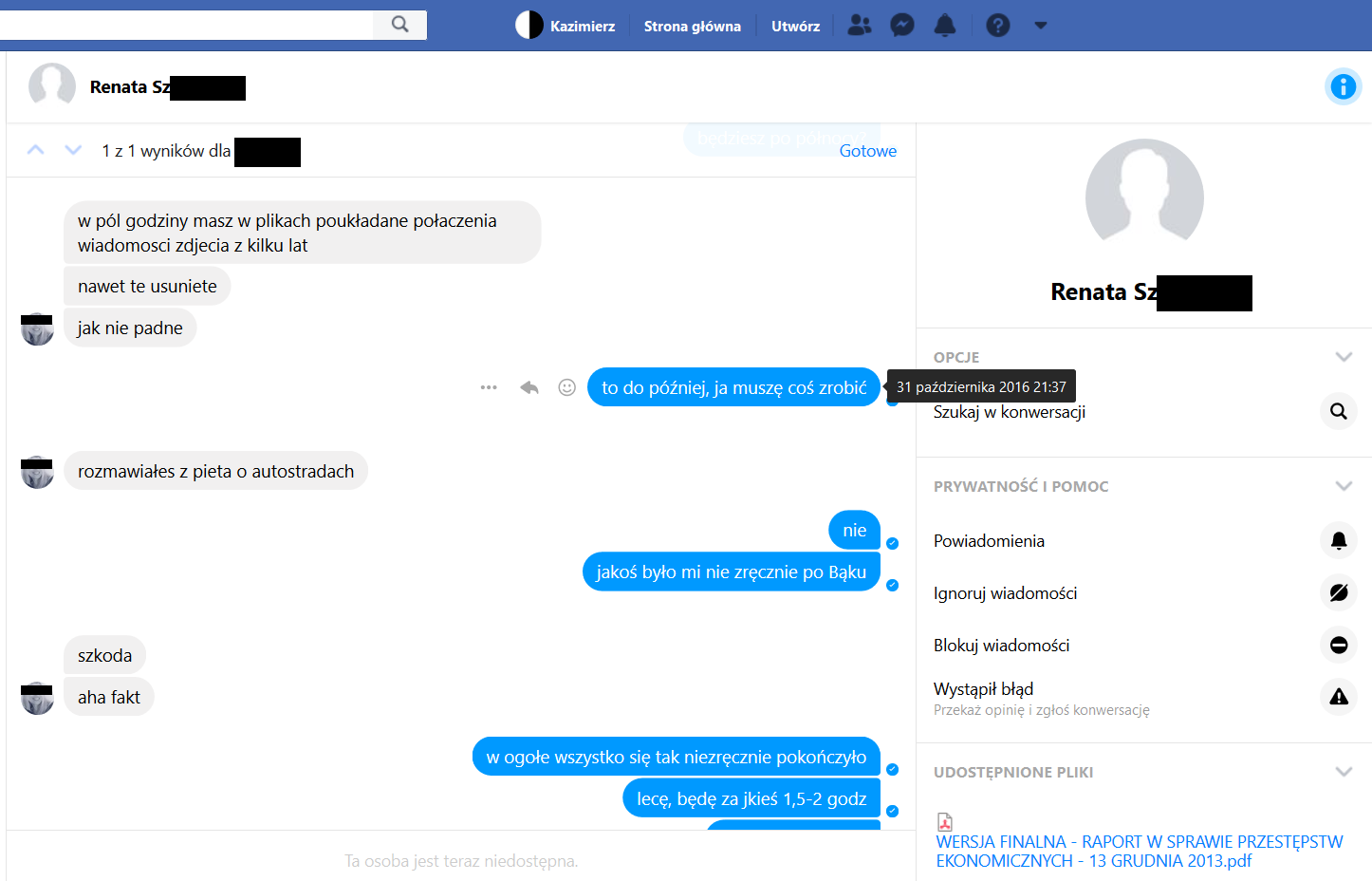

Nim Polska zakupiła izraelskie narzędzie, Amerykanie nie tylko udostępniali Polakom własną technologię szpiegowską, ale również zgromadzone wcześniej bazy danych. Te zaś znalazły się w swobodnej dyspozycji wprowadzonych zaraz po wyborach 2015 roku do urzędów oraz służb specjalnych nowych osób, w tym o wątpliwych kwalifikacjach. Informacje na ten temat otrzymałem m.in. od Renaty Sz., znajomej Andrzeja Adamczyka (obecnego ministra infrastruktury a w VI i w VII kadencji Sejmu zastępcy przewodniczącego sejmowej Komisji Infrastruktury), współprowadzącej fundację z posłem Prawa i Sprawiedliwości, który w poprzedniej kadencji zasiadał w sejmowej Komisji ds. Służb Specjalnych oraz w Komisji Śledczej ds. Amber Gold, dodatkowo powołującej się na pracę dla Mariusza Kamińskiego oraz na ochronę ze strony Prokuratury Krajowej. Był to czas, w którym z ramienia Biura Analiz Sejmowych jako ekspert ds. przestępczości gospodarczej odpowiadałem za doradztwo sejmowej Komisji Śledczej ds. Amber Gold i przygotowywałem na jej rzecz raport dotyczący tej piramidy finansowej, jej organizatora oraz ewentualnych związków przestępstwa z Przewodniczącym Rady Europejskiej Donaldem Tuskiem i jego otoczeniem.

Wiarygodność źródła przecieku

Renata Sz. nie miała w swoim życiorysie epizodów resortowych, przez większość życia prowadziła wraz z mężem pod Kielcami małą, rodzinną firmę budowlaną wyspecjalizowaną w brukowaniu podjazdów i chodników, od lat 90-tych realizowała zlecenia głównie we Francji. Pomimo tego, to ona odpowiadała za zainicjowanie tzw. afery autostradowej (głośna w kampanii wyborczej 2011 r. i w czasie turnieju Euro'2012 sprawa budowy podkarpackiego odcinka autostrady A4 z gliny i ziemi ornej), intensywnie wykorzystywanej w kolejnych latach w wystąpieniach politycznych m.in. przez ówczesnych posłów Prawa i Sprawiedliwości Andrzeja Adamczyka oraz Stanisława Piętę. To od niej pochodziła słynna grudka gliny zmieszanej z gałęziami, wręczona w Sejmie "zamiast kwiatów" premierowi Donaldowi Tuskowi przez Andrzeja Adamczyka. Z nim również jeździła na „inspekcje” placów budowy autostrad i organizowała protesty antyrządowe. Po wygranych w 2015 r. przez zjednoczoną prawicę wyborach nadal była związana z tym środowiskiem politycznym. Bardzo zabiegała o nawiązanie współpracy z licznymi dziennikarzami, za pośrednictwem których publikowane miały być materiały śledcze korzystne dla prawicowego rządu.

Ode mnie Renata Sz. oczekiwała przekazywania informacji zdatnych do wykorzystania w takich przeciekach, co naruszałoby wiążącą mnie tajemnicę zawodową. Miały też one za pośrednictwem jednego z dziennikarzy oficjalnie trafiać do Mariusza Kamińskiego, co bez ujawniania mojego nazwiska otwierałoby drogę do inicjowania w ich sprawach postępowań. Dodać należy, że werbunek dziennikarza jest w Polsce legalny jedynie za zgodą premiera lub ministra koordynatora służb specjalnych, decyzja w tym zakresie zapaść więc musi na bardzo wysokim (rządowym) szczeblu. Trzem dziennikarzom, którzy nie wykazali zainteresowania jej ofertą, w tym niedoszłemu „pośrednikowi”, postawiono zarzuty popełnienia poważnych przestępstw, choć dowody w ich sprawach są wątpliwe.

Z wypowiedzi Renaty Sz. jednoznacznie wynikało, że dysponuje ona swobodnym wglądem w zawartość telefonów i komputerów dowolnych osób, względem których nie jest stosowana żadna ochrona prawna, a z czynności tych nie są sporządzane żadnego typu protokoły. Jak zrozumiałem, "kontroli" podlegać mieli m.in. członkowie Sejmowej Komisji Śledczej ds. Amber Gold. Doszedłem wówczas do wniosku, że informowano mnie o tym po to, aby mi zaimponować, wskazać możliwości pozyskiwania materiałów do publikacji i w ten sposób nakłonić do wzajemnej kooperacji. Uznałem to zachowanie za niepoważne, odmówiłem wszelkiej współpracy, zrezygnowałem również z dalszego doradzania Komisji Śledczej, pisemnie informując jej przewodniczącą Małgorzatę Wassermann o nieuprawnionym przepływie informacji poza Komisję - co nie spotkało się z jej strony z absolutnie żadną reakcją, ani też co najdziwniejsze jakimkolwiek zainteresowaniem. Spodziewałem się, że będzie to dla niej dużym zaskoczeniem, w końcu w pracach Komisji omawiane są materiały objęte najwyższymi klauzulami tajności (informacje niejawne dotyczące działalności m.in. Agencji Bezpieczeństwa Wewnętrznego i jej delegatur terenowych, Kancelarii Prezesa Rady Ministrów, Ministerstwa Sprawiedliwości, dane osobowe dotyczące funkcjonariuszy operacyjnych, sędziów, prokuratorów itp.) a członkami Komisji Śledczej było łącznie trzech członków sejmowej Komisji ds. Służb Specjalnych dysponujących wglądem w największe tajemnice służb wywiadowczych i kontrwywiadowczych. Jak pokazała niedaleka przyszłość, od tematu inwigilacji nie udało się jednak uciec, a podsłuchy stały się podstawowym narzędziem walki politycznej w Polsce, co zapoczątkowano już w czasie wymierzonej w rząd Donalda Tuska afery podsłuchowej "gangu kelnerów".

Pegasus jako broń w wojnie z terroryzmem

Skuteczność Pegasusa i innych podobnych programów pozostaje ściśle powiązana z przejrzystością sieci telekomunikacyjnych. Im większe nasycenie rynku anonimowymi pre-paidowymi kartami SIM, tym tego typu systemy szpiegowskie są bardziej potrzebne, z uwagi na częste trudności z ustaleniem tożsamości użytkowników poszczególnych (wykorzystywanych do przestępstw) numerów telefonów. Wiedzę na temat właściciela wytypowanego anonimowego numeru i jego działalności zapewnić może zdalna kontrola zawartości aparatu telefonicznego, w tym m.in. wykonane nim zdjęcia oraz nagrania ujawniające wizerunki ludzi. Gdy anonimowych kart brak, imię i nazwisko każdego użytkownika jest od ręki dostępne, a kontrolę operacyjną wdrożyć można na poziomie standardowego podsłuchu prowadzonego za pośrednictwem operatora telekomunikacyjnego. Dokonane w ten sposób nagrania zasilają nie tylko wiedzę operacyjną, ale i materiał dowodowy, gdyż mogą zostać wykorzystane w sądzie. Z tej przyczyny stosowanie Pegasusa w związku z rzekomo prowadzonymi śledztwami przeciwko znanym z imienia i nazwiska urzędnikom Najwyższej Izby Kontroli czy posłom nie ma uzasadnienia merytorycznego. W takich szklarnianych warunkach nie ma sensu strzelanie do wróbla z armaty, sięga się po najprostsze i najskuteczniejsze środki zdatne do wiarygodnego wykorzystania procesowego, resztę rezerwując do działań typowo wojennych, przysłowiowego tropienia bin Ladenów i potomków radzieckiego Smiersza.

Działanie w ścisłym cieniu, czyli z pominięciem operatora, jest logiczne w sprawach najcięższego kalibru, m.in międzynarodowych siatek terrorystycznych i szpiegowskich, samotnych wilków szykujących zamachy bombowe czy zorganizowanej przestępczości o charakterze mafijnym. Nie sięgamy po te środki by sprawdzić niegroźnego cywila, drobnego oszusta lub złodzieja samochodów, o których wyczerpujące informacje zdobyć możemy w sposób przewidziany przez przepisy postępowania karnego, w tym prozaiczne przesłuchanie, przeszukanie, bezpośrednią obserwację czy wręcz rozpytanie środowiskowe w wykonaniu dzielnicowego.

Nic więcej praworządna władza nie musi wiedzieć o swoich obywatelach, w tym nawet o przestępcach. Granicą zainteresowania jest bowiem zabezpieczenie dowodów przestępstwa lub przy braku jego stwierdzenia umorzenie postępowania. Pegasus sięga dużo dalej, gromadzi dane zupełnie zbędne w normalnym postępowaniu karnym, w którym są one zazwyczaj niemożliwe do wykorzystania procesowego. Stąd powierzenie tego narzędzia służbie antykorupcyjnej CBA, czyli z urzędu zainteresowanej wyłącznie urzędnikami państwowymi i politykami a nie fizycznym bezpieczeństwem państwa, samo w sobie uznać trzeba za nadużycie. To nawet nie armata, w te wróble wycelowano rakiety ziemia-powietrze. Tu przebiega granica między demokratycznym państwem prawa chroniącym społeczeństwo, a państwem autorytarnym kontrolującym społeczeństwo w celu moderowania przejawów demokracji.

Wykorzystanie utajnionego narzędzia w sprawie błahej dekonspiruje jego istnienie i sposób działania, czyli powoduje jego operacyjne "spalenie". Tak było już w 2007 r., kiedy zaawansowana technologia przekazana Polakom przez Waszyngton posłużyła nie do wojny z terroryzmem, ale za oręż przeciwko politycznemu rywalowi. Paradoksalnie skuteczność Pegasusa drastycznie spada, aż do poziomu zupełnej bezużyteczności, w państwie o obligatoryjnej imiennej rejestracji telefonów pre-paid. O ile przestępca lub terrorysta może łudzić się anonimowością komunikacji dopiero zakupionego telefonu, to prawdopodobieństwo popełnienia takiego błędu nie istnieje, jeśli do aktywacji karty SIM musi przedstawić dowód osobisty bądź paszport. Nawet rejestrując telefon na słupa pozostaje stosunkowo prosty do zidentyfikowania. W takich warunkach skuteczność Pegasusa wobec typowych przestępców pozostaje znikoma, nie ma bowiem elementu zaskoczenia brakiem tajemnicy komunikacji. W takich warunkach żaden przezorny zawodowiec nie ujawnia swoich planów w rozmowach telefonicznych, a zakładamy przecież, że oprogramowanie typu Pegasus ma być skierowane nie przeciwko drobnym i naiwnym złodziejaszkom, tylko właśnie najwyższej klasy zagrożeniom.

Celem systemów szpiegostwa telekomunikacyjnego powinno być operacyjne (co do zasady nie służące za dowód przed sądem) identyfikowanie i inwigilowanie terrorystów, siatek szpiegowskich oraz wysoce wyspecjalizowanych struktur przestępczych ukrywających się w gąszczu współczesnych zglobalizowanych społeczeństw. Do nagrywania rozmów skorumpowanych wójtów i posłów wystarczy zwykły podsłuch telefoniczny, mający tę zaletę, że nie umożliwia fabrykowania dowodów cudzej winy (nadpisywania danych), pozostaje więc pełnoprawnym dowodem w rozumieniu prawa karnego procesowego. Nie stanowi również problemu jego zastosowanie wobec noszonej w kieszeni drugiej „komórki” zarejestrowanej na słupa, gdyż taki aparat można wbrew powszechnemu przekonaniu bez trudu namierzyć szukając tzw. telefonu towarzyszącego, czyli przemieszczającego się między przekaźnikami wraz z tym imiennie zarejestrowanym, albo aktywując w pobliżu miejsca pracy bądź zamieszkania figuranta urządzenie znane jako „Jaskółka”, czyli IMSI-Catcher skanujący okolicę w poszukiwaniu wszystkich znajdujących się w danym miejscu telefonów komórkowych. Ale tego nie można wygodnie zrobić z gabinetu w gmachu ministerstwa.

O czym marzyło SB?

Po co więc Pegasus w realiach polskich? Jest on kopalnią wiedzy umożliwiającej werbunek szantażowanej agentury oraz pacyfikującej postawy pożądane w społeczeństwie obywatelskim. Jeśli adwokat, poseł, senator, dziennikarz, urzędnik Najwyższej Izby Kontroli, szef sztabu wyborczego lub działacz społeczny prócz małżonka ma również kochankę bądź kochanka, to nie stanowi już żadnego zagrożenia dla władzy. I właśnie po to władzy Pegasus w państwie, w którym każdy musi rejestrować imiennie swój telefon - aby także bez zezwolenia sądu i bez szukania w gąszczu anonimowych kat pre-paid było wiadomo z kim rozmawia adw. Roman Giertych czy lider rolniczej Agrounii Michał Kołodziejczak, bo przecież żadnego terrorysty od 2017 roku ten system szpiegowski nie pomógł złapać.

Przeglądając cudzą komórkę uzyskuje się dostęp do wszystkich (włącznie z wykasowanymi) SMS-ów, zdjęć, nagranych plików audio i video (nierzadko pikantnych), notatek, korespondencji e-mail, możliwy jest też całodobowy podsłuch otoczenia aparatu i jego lokalizacji. Wszystko to niezdatne do wykorzystania w sądzie w charakterze dowodu winy, przeznaczone więc wyłącznie na cele operacyjne. A skoro wiadomo, do kogo należą wszystkie numery telefonu w kraju, to wiadomo też, że namiętny SMS sprzed 3 miesięcy nie został napisany przez żonę, tylko sąsiadkę, nawet jeśli pisała z ukrywanego przed swoim mężem pre-paida. Ważne narzędzie mające chronić zachodnie społeczeństwa przed najgroźniejszymi zbrodniarzami sprowadzono do roli elektronicznego konfidenta policji politycznej. By w minionym ustroju pozyskać takie informacje na temat prywatnego życia wybranego obywatela (opozycjonisty, jego adwokata, niepokornego sędziego, niewygodnego świadka), Służba Bezpieczeństwa (SB) musiała poświęcić tygodnie i oddelegować cały zespół funkcjonariuszy operacyjnych do żmudnej obserwacji figuranta. Teraz jest szybciej i taniej, w każdej chwili sprawdzić można zdalnie wstecz nawet lata cudzego życia.

Wydaje się, że w tym właśnie celu przyjęto ustawę z dnia 10 czerwca 2016 roku o działaniach antyterrorystycznych, która wprowadzała obowiązek imiennej rejestracji wszystkich kart SIM. Tym samym tajemnice życia prywatnego i pełny krąg kontaktów zawodowych oraz towarzyskich wszystkich Polaków znalazły się w bezpośrednim zasięgu służb państwowych. By dowiedzieć się kto z kim utrzymuje znajomości i jak intensywne, a także w których porach gdzie przebywa, nie trzeba było już prowadzić zindywidualizowanych czynności operacyjnych w terenie - wystarczyło wpisać konkretny numer PESEL i sprawdzić przypisane do niego bilingi oraz miejsca logowań do przekaźników wszystkich powiązanych z nim aparatów telefonicznych. Choć przepisy miały chronić Polaków przed terroryzmem, to przez 6 lat nie przyczyniły się do sukcesów na tym polu, ułatwiły za to inwigilację opozycji, urzędników państwowych i społeczników.

Za opracowanie ustawy antyterrorystycznej odpowiadał przede wszystkim Maciej Wąsik, sekretarz Kolegium do Spraw Służb Specjalnych. Już sama jego osoba wzbudzić powinna wątpliwości, gdyż wcześniej jako zastępca szefa CBA (wówczas Mariusza Kamińskiego) miał on w ciągu 3 lat korzystać około 6200 razy ze stanowiska odsłuchowego, czyli prowadzić w czasie rzeczywistym podsłuchy rozmów telefonicznych. Było to o tyle dziwne, że pełnił on funkcję we władzach CBA, a więc administracyjną, a nie funkcjonariusza "liniowego" prowadzącego działania o charakterze policyjnym lub wywiadowczym, co usprawiedliwiałoby w takiej skali zainteresowanie cudzymi rozmowami, choć i oni korzystali z tej aparatury o wiele rzadziej. Dla porównania: w tym samym czasie jego bezpośredni przełożony Mariusz Kamiński miał z odsłuchu korzystać nie tysiące razy, a zaledwie kilkadziesiąt. Później, w związku z zaangażowaniem w tzw. aferę gruntową, czyli uznaną za nielegalną prowokację wymierzoną w wicepremiera Andrzeja Leppera, w marcu 2015 r. Wąsik został przez sąd I instancji uznany za winnego przekroczenia uprawnień i nieprawomocnie skazany na karę 3 lat pozbawienia wolności. Kara nie uprawomocniła się z uwagi na zastosowanie wobec niego i Mariusza Kamińskiego oraz dwóch agentów CBA prawa łaski przez prezydenta Andrzeja Dudę.

Powody inwigilacji senatora Krzysztofa Brejzy

Pegasus został wykorzystany w 2019 r. także do inwigilacji Krzysztofa Brejzy, gdy ten był posłem i pełnił funkcję szefa sztabu wyborczego Koalicji Obywatelskiej. Wybory zostały wówczas wygrane przez konkurencyjną listę Prawa i Sprawiedliwości. Inwigilacja była prowadzona również w czasie wyborów do europarlamentu, w których ten polityk kandydował. Intensywność działań prowadzonych przeciw niemu łączy on również ze swoim zaangażowaniem w prace sejmowej Komisji Śledczej ds. Amber Gold, której celem był Donald Tusk, a jak podejrzewa same włamania do telefonu mogły mieć na celu ustalenie nazwisk jego informatorów oraz sygnalistów. Wątek ten należy uznać za prawdopodobny.

Jesienią 2016 r. z ramienia Biura Analiz Sejmowych przygotowywałem na rzecz tej samej sejmowej Komisji Śledczej ds. Amber Gold m.in. analizę kryminalną zebranego w sprawie materiału dowodowego. Występowałem tam w charakterze eksperta ds. przestępczości gospodarczej, z doświadczeniem przy wyjaśnieniu m.in. metodyki oszustw stosowanych we wspomnianej wcześniej wielomiliardowej aferze autostradowej. W przypadku Donalda Tuska efekty moich prac nie pokrywały się jednak z oczekiwaniami prawicowych członków Komisji, z materiału dowodowego jednoznacznie wynikało, że afera nosi znamiona przestępstwa wykreowanego, a nie faktycznie zmierzającego do wytransferowania kapitału piramidy finansowej, zaś jej racjonalnym celem wydawało się uwikłanie w sprawę Michała Tuska oraz innych osób związanych z trójmiejskim establishmentem.

W późniejszym czasie, już po mojej rezygnacji ze stanowiska przy Komisji Śledczej motywowanej również nieuprawnionym przepływem prawem chronionych informacji poza Komisję, prowadziłem kilka innych postępowań związanych z liderami prawicy, m.in, badałem kwestię finansowania pośrednio utworzonej przez braci Kaczyńskich spółki SREBRNA, zaangażowania powiązanych z Lechem Kaczyńskim prawników w sprawie zabezpieczenia akcjami bankrutującej spółki emisji obligacji o wartości 40 milionów zł, związków podkarpackiej afery sutenerskiej z aferą podsłuchową Marka Falenty i "gangu kelnerów", czy też kulis wielomiliardowych afer SKOK-u Wołomin oraz Banku Spółdzielczego w Wołominie. Również otrzymywałem od informatorów istotne wiadomości na temat nieprawidłowości zachodzących w pracy Komisji Śledczej ds. Amber Gold, odtwarzano mi nagrania z (dość kompromitujących) rozmów należących do niej polityków. W tym też czasie, tj. jesienią 2017 r., gdy w Polsce dopiero wdrażano Pegasusa, zlecono dokonanie na moją szkodę rozboju w celu kradzieży laptopa i tabletu, z którymi wówczas się nie rozstawałem, co jak zakładam, miało na celu właśnie przejęcie materiałów umożliwiających ustalenie tożsamości moich informatorów. Z uzyskanych przeze mnie informacji wynikało, że zlecenie to wyszło od jednego z członków Komisji Śledczej.

Sprawcy rozboju, w tym narodowości albańskiej, usiłowali wymusić na mnie ujawnienie haseł dostępowych do właśnie kradzionego laptopa i tableta, zupełnie nie byli jednak zainteresowani np. moim droższym od tych sprzętów zegarkiem ani portfelem, co wskazuje, że celem napadu były konkretne, dość wysłużone już, przedmioty oraz ich zawartość cenna wyłącznie dla osób, o których publikowałem. Jedynie z etui tableta zginęła drobna kwota, co nastąpiło jednak już po agresji, niejako "przy okazji". Trafiłem na ostry dyżur z rozbitą głową, pomimo tego sprawcy nie otrzymali ode mnie żądanych haseł. Choć natychmiast zostali zatrzymani wraz ze skradzionymi przedmiotami przez patrol policji, to zostali objęci niezrozumiałą protekcją. Policjanci zwolnili Albańczyków jeszcze na miejscu zdarzenia bez ich przesłuchania, choć ci głośno się śmiali, że zaraz opuszczają Unię Europejską i nikt im nic nie zrobi. Polaków przesłuchano dopiero wiele dni później i to na moje wyraźne żądanie. Czynności w sprawie szybko zdominował prokurator z Kielc, którego rodzina od 20 lat jest zaprzyjaźniona z rodziną przewodniczącej sejmowej Komisji Śledczej ds. Amber Gold Małgorzaty Wassermann i ze Zbigniewem Ziobrą, jego ojciec już kilkanaście lat temu został awansowany przez Ziobrę na szefa Prokuratury Apelacyjnej w Krakowie, a wcześniej należał wraz ze Zbigniewem Wassermannem do najbliższych współpracowników Lecha Kaczyńskiego. Pomimo tego, że napastnicy narodowości polskiej w 4 protokołach przyznali się do zaboru mienia a biegły chirurg potwierdził mechanizm powstania uszkodzeń ciała, prokurator ten uznał, że brak jakichkolwiek dowodów na zaistnienie przedstawionego przeze mnie przebiegu wydarzeń. Odmówił też przesłuchania kilkunastu świadków napadu, za to niezwłocznie zarządził... zabezpieczenie mojego laptopa oraz tableta, czyli właśnie tych sprzętów, których wcześniej nie zdołali ukraść nasłani na mnie przestępcy. Podstawa faktyczna? Otóż, sprawcy napadu zeznali, że... się mnie boją.

Jak się okazało, w grupie napastników znajdowała się osoba z rodziny Renaty Sz., zaś sama Renata Sz. wspólnie z jednym z posłów zasiadających w sejmowej Komisji Śledczej ds. Amber Gold prowadziła fundację. Trzecim fundatorem był człowiek karany za przestępstwa kryminalne, związany z bielskim światem przestępczym, najwyraźniej przypadkowo noszący identyczne nazwisko jak napastnik spokrewniony z Renatą Sz. W 2014 r. w sprawie trzeciego fundatora złożyłem zawiadomienie do prokuratury dotyczące przygotowywanych przez niego fundamentów pod wielomilionowe oszustwa ekologiczne (wtedy jeszcze w zasadzie nieznane w Polsce porzucanie na cudzych działkach odpadów gumowych, tekstylnych i chemicznych), wskutek czego opuścił on wtedy Polskę i wyjechał do Tajlandii. Trudno uznać te wszystkie zbieżności za przypadkową koincydencję.

Logika podpowiada, że sprawy nielegalnej inwigilacji Krzysztofa Brejzy oraz podejmowanych przeciwko mnie działań mogą się łączyć. W obu przypadkach chodzić miało o ujawnienie tożsamości informatorów przekazujących nam wiadomości na temat naruszeń prawa przez polityków prawicy. Prawdopodobnie przed stosowaniem Pegasusa, Brejza podlegał również inwigilacji prowadzonej przy pomocy jego amerykańskiego odpowiednika, o którego używaniu zostałem poinformowany jesienią 2016 r. Ja od tego czasu nie posługiwałem się prawie w ogóle telefonami, stąd próba fizycznej kradzieży mojego laptopa oraz tableta, na których jak zakładano mają znajdować się dane identyfikujące moich informatorów, w tym nagrywane wywiady, zdjęcia, skany dokumentów oraz pliki audio i video, a także draft finalizowanej przeze mnie książki na temat przestępstw dokonanych w najbliższym otoczeniu liderów prawicy. Obie sprawy działy się mniej-więcej w tym samym czasie, łączy je sejmowa Komisja Śledcza ds. Amber Gold i są w pełni weryfikowalne.

O ile w Polsce bezkarnie można zlecić rozbój, to tym bardziej można bez obaw o konsekwencje masowo stosować podsłuchy do gry politycznej. To nie Ameryka, mało który Polak powiedziałby złe słowo o Nixonie za aferę Watergate. Dziwny to kraj z jednej strony związany ścisłym sojuszem z USA, a z drugiej powielający standardy sowieckie, podsłuchujący i zlecający napady na różnych ludzi związanych z jedną komisją sejmową, później przy pomocy życzliwych władzy prokuratorów próbujący wmówić opinii publicznej, że to ofiary są tymi złymi.

Kazimierz Turaliński

Wyniki moich dziennikarskich śledztw zostały opublikowane w bezpłatnym e-booku pt. Zbrodnie Prawicy, nadal dostępnym w internecie. W nim jako pierwszy opublikowałem szereg dowodów m.in. na nielegalne stosowanie inwigilacji telefonów komórkowych czy kształtowanie linii programowych popularnych mediów budżetami reklamowymi podmiotów finansowanych przez Skarb Państwa. Prócz tych spraw poruszam w niej zagadnienia typowo kryminalne, dotyczące m.in. zabójstwa Igora Stachowiaka, działalności ukraińskich zorganizowanych grup przestępczych na Podkarpaciu czy prób korumpowania polskich polityków przez gangsterów związanych z klanami włoskiej Camorry.

Nośniki danych będące celem napadu są od lat nieodwracalnie zutylizowane, nigdy też nie przekazałem ich prokuraturze. Tajemnica prasowa chroniąca tożsamość moich informatorów była i jest bezpieczna.